Hace ya un tiempo que os hable en mi charla sobre [In]Seguridad en

Redes Móviles, en dicha charla os comentaba las debilidades /

vulnerabilidades que existen en las redes móviles GSM/3G.

El año pasado en diciembre de 2014, durante el congreso del [Chaos

Computer

Club](http://events.ccc.de/congress/2014/wiki/Static:Main_Page), los

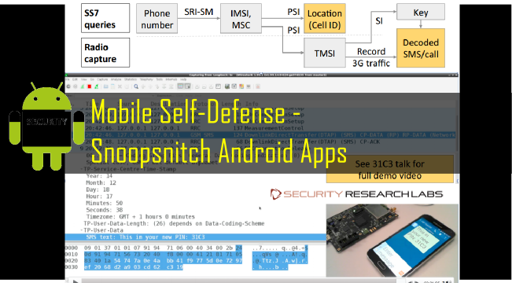

investigadores de Security ReseachLabs **han

publicado una vez más las debilidades existentes** en las redes móviles

actuales, y además, han creado un par de proyectos software libre, el

primero para alertar y mostrar la inseguridad / vulnerabilidades de las

redes móviles en los operadores actuales, y el segundo, una herramienta

orientada a la protección , donde se monitoriza la red móvil para

alertar y advertir de ataques en la red de tu operador.

**[ Mobile Self-Defense / SnoopsNitch

]**

Srlabs ha creado y puesto a disposición de todo el

mundo (proyecto OpenSource) una aplicación para móviles Android, llamada

snoopsnitch, que

permite analizar la seguridad de la red móvil de tu operador de

telefonía, y detectar algunos de las amenazas existentes, como

estaciones base (BTS) falsa que capturan el IMSI, seguimiento de

usuarios (Tracking) y actualizaciones silenciosas, etc.

Además, se puede utilizar la aplicación SnoopSnitch para colaborar en el

proyecto open source que muestra y compara la seguridad que existe entre

las redes móviles de los operadores de telefonía móvil, este proyecto

**

**

**

**

Requisitos

Para poder ejecutar y que funcione la aplicación en el móvil se deben de

cumplir los siguientes requisitos:

Qualcomm-based Android phone

(see device list)

Stock Android

ROM, version 4.1 or later

Note: Custom Android

ROMs like CyanogenMod may or may not work, depending on the

availability of a Qualcomm DIAG kernel driver (DIAG_CHAR).

Root privileges on phone

<span

style=“background-color: white; color: #333333; font-family: ‘Trebuchet MS’, Verdana, sans-serif; font-size: 14px; line-height: 16.7999992370605px;“>Lista

completa de compatibilidad de

dispositivos: https://opensource.srlabs.de/projects/snoopsnitch/wiki/DeviceList

| G | Nexus 4 / Mako | LG-E960 | CyanogenMod 11-20141115-SNAPSHOT-M12-mako or special kernel |

Para los poseedores de un Nexus 4 se

necesita una ROM Cynogen con un Kernel modificado. Esto entra en mi

lista de TO-DO!

Incompatible Devices:

The following devices have been found to be incompatible and

can not be used with SnoopSnitch:

Unsupported. Devices with custom ROM such as CyanogenMod which

lacks the Qualcomm DIAG kernel driver (DIAG_CHAR)

Unsupported. Every device without Qualcomm chipset

Unsupported. Samsung Galaxy S2 & S3

Unsupported. Nexus 5 with stock Android

Unsupported. Huawei Ascend Y300

<span

style=“background-color: white; color: #333333; font-family: ‘Trebuchet MS’, Verdana, sans-serif; font-size: 14px;“>Download:

Pre-compiled .apk (SHA1:

58a4083ed6d50cf2a3de833233b42a0df6dc19e9)

Source Code:

git clone --recursive https://opensource.srlabs.de/git/snoopsnitch.git

SnoopSnitch is released under the GPL v3 license

(cf. source:COPYING).

The app is known to built under Linux and OS X,

see source:README for

build instructions.

[ GSMmap]

**<span

style=“background-color: rgba(255, 255, 255, 0.952941); color: #333333; font-family: ‘Helvetica Neue’, Helvetica, Arial, sans-serif; line-height: 20px;“>

<span

style=“background-color: rgba(255, 255, 255, 0.952941); color: #333333; font-family: ‘Helvetica Neue’, Helvetica, Arial, sans-serif; line-height: 20px;“>GSM

Security Map compares the protection capabilities of mobile

networks **

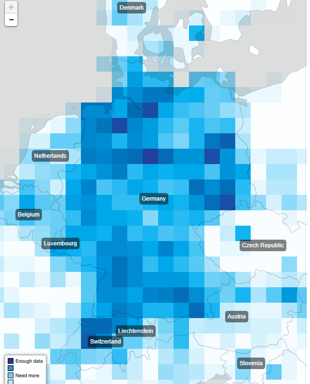

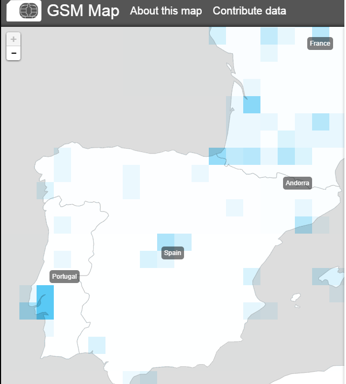

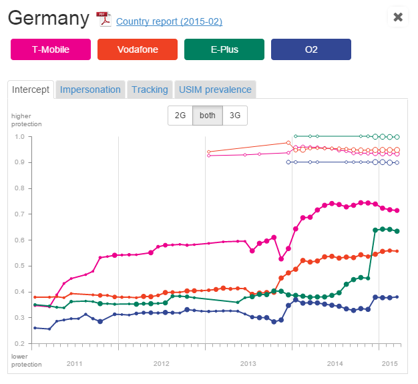

Se observa que en España hay muy pocos usuarios contribuyendo a este

proyecto, lo que implica escasos datos para el análisis, sin embargo, en

Alemania, existen una gran cantidad de usuarios aportando datos al

proyecto.

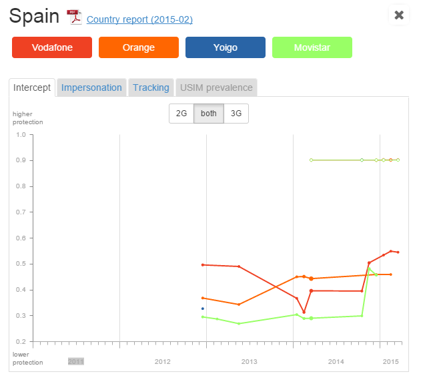

Con los datos aportados, se analizan y se generan datos sobre la

seguridad de las redes de los operadores de telefonía móvil. A

continuación una captura de pantalla que se puede consultar en

www.gsmmap.org sobre España y Alemania, respecto a la protección que

ofrecen las operadoras móviles a ataques de interceptación de la

comunicación.

En el caso de España, Vodafone y Movistar son las que más protección en

redes 3G ofrecen, para ataques de interceptación de la comunicación. Sin

embargo, Orange no sale tan bien parada en el analisis comparativo. No

obstante, se debe de analizar el resultado de forma cauta, al verificar

que no existen suficientes datos, es decir, hay pocos usuarios

contribuyendo a este proyecto en España.

Pero al menos, en mi opinión, es un dato muy interesante y una página

WEB a tener en consideración si decides cambiar de operador móvil, un

nuevo factor de decisión a incluir,y no solo valorar a la operadora por

su tarifa / plan o velocidad de los datos.

Además, observar que solamente existen datos comparativos de redes

GSM/3G, dado que el despliegue de la red 4G es muy joven, y dispone de

mejores medidas de seguridad.

Aplicación en Android

https://play.google.com/store/apps/details?id=de.srlabs.gsmmap

**[ Transparencias / Slides

]**

Puedes consultar las transparencia de la presentación que ofreció

Security ResearchLabs en el 31C Security Conference el pasado

30/12/2014.

**

[ Vídeo de la

Presentación ]**

En el pasado [31C Chaos Computer Club

Conference](https://events.ccc.de/congress/2014/Fahrplan/events/6122.html)

Security Research Labs presento su herramienta SnoopSnitch para

demostrar la inseguridad que existe en los protocolos de telefonía

móvil. En su charla demuestran lo “barato” que resulta interceptar las

comunicaciones GSM/3G utilizando la debilidad del protocolo de

señalización SS7.

**

[ References ]**

https://opensource.srlabs.de/projects/snoopsnitch

https://play.google.com/store/apps/details?id=de.srlabs.snoopsnitch

https://play.google.com/store/apps/details?id=de.srlabs.gsmmap