Estaba yo desempolvando el teclado cuando en un abrir y cerrar de ojos,

aparecen las [SSS] como si de la santísima trinidad se tratase,

primero Shellshock, despues Sandworm (0-day en sistemas Windows )y ahora

cifrado SSLv3, si juntas las tres vulnerabilidades se da el apocalisis

de Internet, de hecho casi poco ese título en lugar del actual, pero

entonces parecería un Blog con tintes religiosos, y no quisiera yo que

eso ocurriese, aunque ya haya hecho una mención nada más empezar a

teclear.

Vamos al lió, y en este artículo solamente describir que ha ocurrido o

esta ocurriendo en el mundo de la Seguridad e Internet, pero sin entrar

en tecnicismos, que de eso hay para rato indexado en Google.

**<span

style=“background-color: red;“>[S]HELLSHOCK** (CVE-2014-6271,

**

**

¿De que se trata?

Obtener una shell (bash) remota en servidores Linux que tengan una

versión de bash vulnerable (interprete de línea de comandos más común).

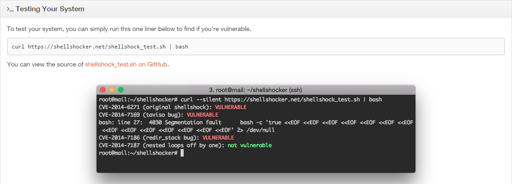

Una vez que sabemos de que se trata, vamos a comprobar si estamos o no

afectados por dicha vulnerabilidad, para ello se ha creado una

web https://shellshocker.net/ donde podrás poner a prueba tu servidor

y comprobar si estas o no afectado.

Puedes hacer la prueba:

curl https://shellshocker.net/shellshock_test.sh | bashSi no te fias de utilizar la URL anterior puedes ejecutar directamente

en el terminal de consola los siguientes comandos:

**Exploit 1

(CVE-2014-6271)**

env x='() { :;}; echo vulnerable' bash -c "echo this is a test"Si obtienes “vulnerable” entonces

actualiza “bash” now !

**Exploit 2

(CVE-2014-7169)**

env X='() { (shellshocker.net)=>\' bash -c "echo date"; cat echo; rm ./echoSi tiene como resultado la fecha actual (current date) entonces eres

vulnerable. Update bash now!

**Exploit 3

(CVE-2014-7186)**

**

**

bash -c 'true <<EOF <<EOF <<EOF <<EOF <<EOF <<EOF <<EOF <<EOF <<EOF <<EOF <<EOF <<EOF <<EOF <<EOF' ||

echo "CVE-2014-7186 vulnerable, redir_stack"Si eres vulnerable el sistema escribirá <span

style=“background-color: white; color: #333333; font-family: ‘Helvetica Neue Webfont’, ‘Helvetica Neue’, Helvetica, Arial, sans-serif; font-size: 14px; line-height: 20px;“>CVE-2014-7186

vulnerable, redir_stack.

**Exploit 4

(CVE-2014-7187)**

**

**

(for x in {1..200} ; do echo "for x$x in ; do :"; done; for x in {1..200} ; do echo done ; done) | bash ||

echo "CVE-2014-7187 vulnerable, word_lineno"Si el resultado mostrado es <span

style=“background-color: white; color: #333333; font-family: ‘Helvetica Neue Webfont’, ‘Helvetica Neue’, Helvetica, Arial, sans-serif; font-size: 14px; line-height: 20px;“>CVE-2014-7187

vulnerable, word_lineno, eres vulnerable.

**Exploit 5

(CVE-2014-6278)**

<span

style=“background-color: white; color: #333333; font-family: ‘Helvetica Neue Webfont’, ‘Helvetica Neue’, Helvetica, Arial, sans-serif; font-size: 14px; line-height: 20px;“>

shellshocker='() { echo Eres vulnerable; }' bash -c shellshockerSi obtienes “Eres vulnerable” entonces actualiza!.

**Exploit 6

(CVE-2014-6277)**

bash -c "f() { x() { _;}; x() { _;} <<a; }" 2>/dev/null || echo vulnerableSi obtiene el resultado de “vulnerable” entonces actualiza

inmediatamente.

PENTESTING

Cuatro nuevos módulos para #Metasploit que sirven para probar y

explotar la vulnerabilidad de los servidores copn ShellShock. [Se

necesita actualizar metasploit para que estén disponibles].

auxiliary/scanner/http/apache_mod_cgi_bash_env.rb

auxiliary/server/dhclient_bash_env.rb

exploits/multi/http/apache_mod_cgi_bash_env_exec.rb

exploits/osx/local/vmware_bash_function_root.rb

Ahora pensar, que puede hacer utilizando SHODAN para detectar sistemas

LINUX potencialmente vulnerables conectados directamente a Internet.

<span

style=“background-color: red;“>[**<span

style=“background-color: red;“>S]ANDWORM**

El denomino llama a tu puerta, con una vulnerabilidad 0-Day que afecta a

todas las versiones de Microsoft Windows y que ayer martes (14/10/2014)

se distribuyeron las actualizaciones de seguridad sobre todos los

sistemas Windows (salvo XP, por estar fuera de soporte).

Sandworm es un

virus dirigido a entidades gubernamentales en especial departamentos de

Seguridad y Defensa, (OTAN/EU/USA). Este virus se introducía en las

agencias gubernamentales gracias a las vulnerabilidades 0-Day en los

sistemas operativos Windows.

**<span

style=“background-color: red;“>[S]SLv3 POODLE ATTACK**

Investigadores de Google, descubren esta grabe vulnerabilidad en el

protocolo SSLv3 (https://www.openssl.org/~bodo/ssl-poodle.pdf) la

solución pasa por utilizar solamente TLS! Deshabilitar SSL en nuestra

navegadores!

**

**

¿Qué es POODLE?

POODLE<span

style=“background-color: white; color: #222222; font-family: Arial, Tahoma, Helvetica, FreeSans, sans-serif; font-size: 13px; line-height: 18.4799995422363px;“> (”*Padding

Oracle On Downgraded Legacy Encryption*<span

style=“background-color: white; color: #222222; font-family: Arial, Tahoma, Helvetica, FreeSans, sans-serif; font-size: 13px; line-height: 18.4799995422363px;“>”)

basa su ataque sobre el modo CBC (Cifrado por bloques) lo que hace que

este modo sea vulnerable a un ataque variante de Padding Oracle. La

alternativa a CBC es usar un cifrado por flujo, RC4, pero este último ya

fue condenado al destierro. En marzo de 2013 se publicó un ataque que

permitía recuperar componentes de un mensaje cifrado con RC4 si estos

componentes se repetían con cierta frecuencia. Pensemos en una cookie de

sesión dentro de un mensaje HTTP. [HISPASEC]

**

**

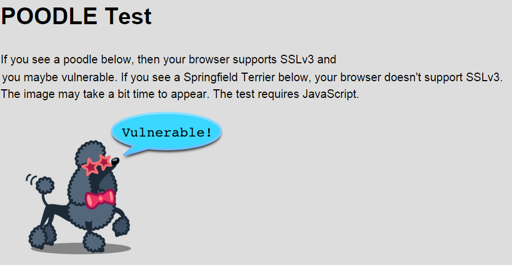

¿Somos vulnerables?

Entra en la siguiente WEB para detectar si tu navegador es vulnerable a

SSLv3 (es decir, tiene habilitado el utilizar SSLv3).

Deshabilitar SSLv3 en Google Chrome

Debes de iniciar Google Chrome con un argumento “–ssl-version-min=tls

1”

Hasta aquí mi vuelta a la actividad! Espero que no pase mucho tiempo

hasta mi proximo artículo.

Gracias por seguir ahí! Gracias a todos.

#ST2Labs

@st2labs

@rhodius

@seguridadxato2

Enlaces:_

[1] http://www.isightpartners.com/2014/10/cve-2014-4114/

[2] http://www.theregister.co.uk/2014/10/14/isight_microsoft_announce_windows_and_windows_server_0day/

[4] http://www.n1tr0g3n.com/?p=6121

[5] http://unaaldia.hispasec.com/2014/10/ssl-tocado-y-hundido.html

[6]

https://isc.sans.edu/diary/SSLv3+POODLE+Vulnerability+Official+Release/18827